在數字化轉型加速的今天,企業安全軟件已成為保護組織數字資產不可或缺的工具。一個令人不安的問題時常浮現:這些旨在保護我們免受網絡威脅的軟件,是否可能成為隱形的數據收集者,在背后悄悄傳輸敏感信息?本文將深入探討這一議題,從技術原理、行業實踐和法律合規層面,解析網絡與信息安全軟件的運作機制。

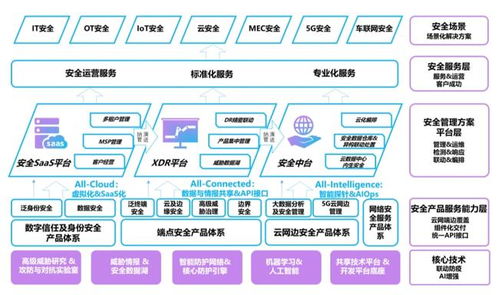

我們需要理解安全軟件為何需要傳輸數據。現代企業安全解決方案,如端點檢測與響應(EDR)、安全信息和事件管理(SIEM)系統,其核心功能依賴于一定程度的數據收集和分析。例如,為了檢測異常行為或潛在威脅,軟件需要將日志文件、事件記錄或可疑文件的元數據發送到云端或本地服務器進行分析。這種數據傳輸通常是為了:

- 威脅情報共享:通過匿名化處理,將新發現的惡意軟件特征上傳至云端威脅情報平臺,幫助整個用戶社區更快應對新型攻擊。

- 集中分析與管理:在分布式企業中,將各終端的安全事件匯總到中央控制臺,便于安全團隊統一監控和響應。

- 軟件更新與功能改進:傳輸必要的診斷信息以修復漏洞或優化性能。

關鍵區別在于:這些傳輸行為是透明的、必要的,并且嚴格遵循最小化數據原則,還是隱蔽的、過度的,甚至帶有商業目的?

透明性與用戶知情權

負責任的安全軟件提供商會在最終用戶許可協議(EULA)和隱私政策中明確說明數據收集的范圍、目的和去向。企業IT管理員在部署前應仔細審查這些條款。合法的軟件會提供詳細的控制選項,允許管理員配置哪些數據可以上傳、哪些必須保留在本地。例如,可以設置僅傳輸高度匿名化的威脅指標,而將包含個人可識別信息(PII)的日志完全隔離在內網。

技術機制與數據安全

數據傳輸本身應通過加密通道(如TLS)進行,確保傳輸過程中的安全性。數據在發送前可能經過脫敏、聚合或哈希處理,以保護隱私。例如,一個文件被檢測為惡意時,軟件上傳的可能是其哈希值(一種獨特的數字指紋),而非文件內容本身。企業級解決方案通常還支持完全本地化部署,所有數據不出企業邊界,滿足高度嚴格的合規要求。

風險與濫用的可能性

盡管行業主流是規范的,但風險確實存在:

- 供應鏈風險:如果軟件供應商自身被入侵,其收集的數據可能泄露。

- 模糊的條款:某些免費或低成本軟件可能通過模糊的條款,為更廣泛的數據收集(甚至用于商業分析)留下空間。

- 配置錯誤:企業管理員不當的配置可能導致超出預期范圍的數據被上傳。

如何確保安全軟件值得信賴?

1. 盡職調查:選擇聲譽良好、透明度高的供應商。查看獨立安全評估報告(如第三方審計)。

2. 仔細審查協議:明確數據所有權、處理地點和用途。確保合同符合《網絡安全法》、《數據安全法》及GDPR等適用法規。

3. 利用配置控制權:充分利用軟件提供的策略設置,最小化數據外傳,并定期審計日志以驗證行為是否符合預期。

4. 網絡監控:使用網絡流量分析工具,監控安全軟件對外連接的域名、IP地址和數據量,發現異常通信。

5. 詢問供應商:直接詢問供應商其數據實踐,要求其提供數據流向圖和安全白皮書。

結論

絕大多數正規的企業級網絡與信息安全軟件并非“偷傳數據”,其必要的數據傳輸是公開聲明且服務于核心安全功能的。“信任,但要驗證”是信息安全領域的金科玉律。企業不應將安全完全外包,而應通過技術控制和嚴格管理,成為自身數據命運的掌控者。在隱私保護與威脅防護之間取得平衡,選擇并正確配置那些將透明度、安全性和用戶控制權置于首位的解決方案,是構建真正可靠數字防線的基石。